Regla 4

Borra regularmente datos que contengan información sensible, de forma segura y permanente de los dispositivos y cuentas, especialmente cuando ya no es necesaria, o cuándo podamos encontrarnos en contextos de mayor riesgo.

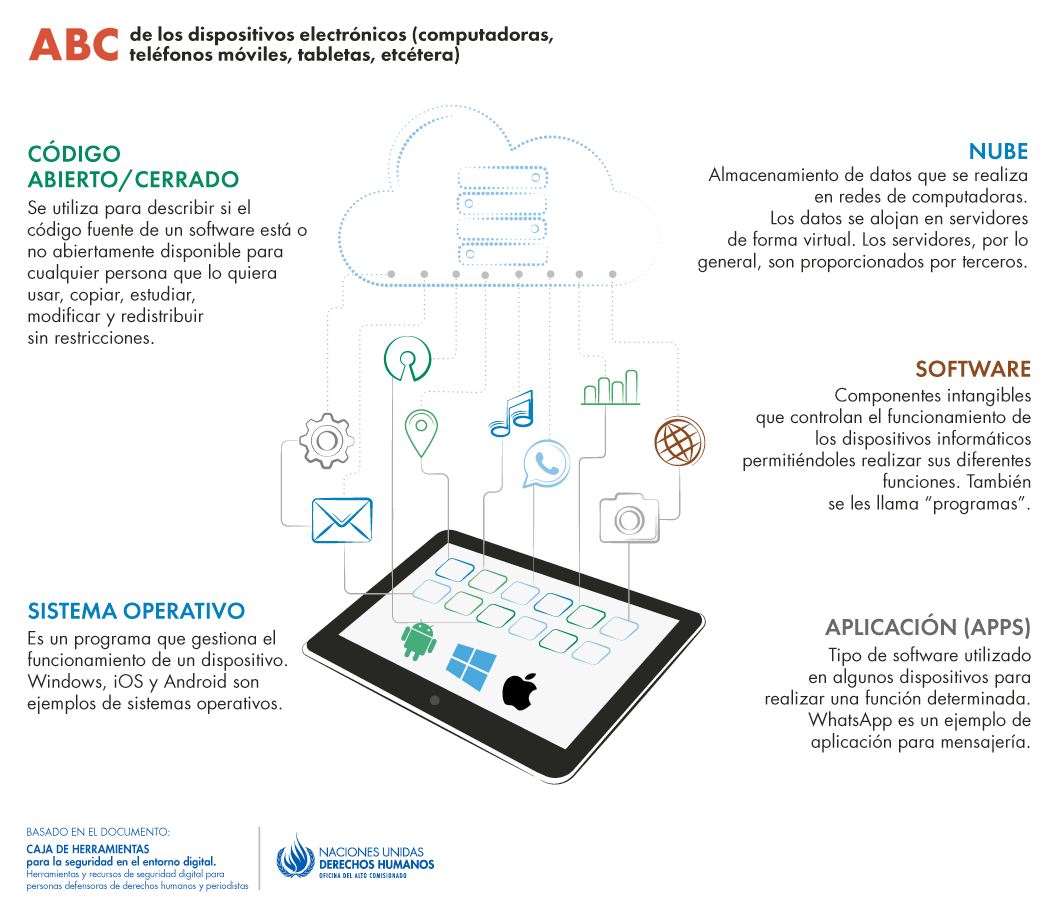

Por ejemplo, eliminar información sensible de fuentes cuya identidad buscamos proteger antes de acudir con el celular a cubrir una manifestación dónde pueda haber detención de periodistas por las fuerzas de seguridad. Las palabras “borrar”, “eliminar”, “limpiar” o “triturar” tienen diferentes significados cuando hablamos de computación. Borrar datos no necesarios, eliminar los archivos borrados de la papelera o incluso reformatear los dispositivos son medidas positivas pero insuficientes, pues no eliminan la información de manera permanente; ésta queda oculta y podría ser recuperada por alguna persona. Realizar la limpieza del disco de almacenamiento del dispositivo es un hábito que ayudará a eliminar esa información que queda almacenada. Para limpiar la información de manera segura y permanente, se debe recurrir a programas y aplicaciones creadas para ese fin específico -encontrarás algunas opciones en este documento. Es importante también borrar periódicamente el contenido de los chats o conversaciones guardadas en aplicaciones de mensajería instantánea como WhatsApp, Signal o Telegram. Estas aplicaciones te dan la opción de borrar automáticamente las conversaciones de manera periódica, lo que facilita e incrementa ampliamente la seguridad.